Nessus

NESSUS

Az nmap mellett a másik igen elterjedt, hálózati sebezhetőségeket felderítő program. Népszerűségét jelzi, hogy a sectools.org toplistáján első helyezést ért el száz konyhakés-típusú eszköz közül (attól konyhakés-típusú, hogy gyilkolásra is alkalmas, noha nem arra szánták).

Népszerű, mivel van hozzá GUI, részfunkcióként tartalmazza a fent ismertetett NMAP-ot és még egy sereg egyéb szolgáltatás is tartozik hozzá (pl. mindenféle formátumokba tudja exportálni a vizsgálatok eredményeit, továbbá van hozzá update service és számtalan plugin.)

Architektúra

A nessus alapból linuxos kreálmány, de már van windows-os portolása is. A kettő nagyjából ugyanazt tudja, így most a linuxosra koncentrálunk. Ha pl. Ubuntun csomagból tesszük fel, a nessus és a nessusd csomagokra lesz szükségünk a használatához: a nessusd szerver végzi a tényleges portscannelést, a nessus csak egy grafikus kliens, amely csatlakozik a szerverhez. A szerver és a kliens közti kapcsolat titkosítható is - jelenleg az SSL-t támogatja.

A szerverhez lehet felhasználókat rendelni, a kliens egy használatához szerverre, júzernévre és jelszóra van szükség. Megadhatók policy-k is az egyes felhasználókhoz: milyen típusú támadást érhet el a felhasználó, mely hosztok szkennelése tiltott/engedélyezett stb.

Képességek

A nessus alapvető funkciója a portscan és az oprendszer kiderítése. Előbbihez gyakorlatilag az nmap-nál ismertetett módokon fog hozzá, az utóbbi meghatározásához az alábbi módokat használja (teljesen automatikusan alapból, de ki lehet klikkelni akármelyiket):

- Ha vindózra tippel és valahogy el tudja érni a registry-t, akkor egyszerűen kiolvassa a helyes választ onnét.

- SNMP: ha a célponton fut SNMP szolgáltatás, megkérdezi ilyen módon.

- szabálytalan ICMP-csomagokszekvenciákat küldve a célpontnak, a kapott válaszcsomagokból tippel.

- Megpróbál MSRPC csomagokat küldeni a 139-es és 445-ös portokra és a válaszok alapján tippel.

- Ha a célponton fut NTP szolgáltatás, ezt is ki tudja használni. (Ezt meg hogy a túróba csinálja?! A man elintézte ennyivel, de őszintén szólva fogalmam sincs, hogy részletesen mit csinál...)

A szerver alapvetően pluginokat futtat - bárki írhat sajátot, de alapból is feltesz majdnem 1000(!) ilyet, úgyhogy a választék igazán bőséges. A nessus a GUI-n kívül (bár nem hinném, hogy a sokat tapasztalt, veterán 80x25-ös konzolkalózok izgalmi állapotba jönnének emiatt) itt nyújt jóval többet, mint a mezei nmap. Lássunk néhány plugint:

- féregkeresés (Plugins/Backdoors/). Bizonyos férgek nyitva hagynak portokat és jellegzetes módon reagálnak az oda küldött csomagokra, ezeket detektálja a Nessus.

- tűzfalak megfelelőségi vizsgálata (Plugins/Firewalls). Képes arra, hogy az alkalmazott tűzfal típusát felismerje bizonyos esetekben és ezek alapján megnézi, hogy az adatbázisban ismert-e valamilyen tűzfalspecifikus támadástípus.

- szolgáltatások vizsgálata. Már a mezei nmap is meg tudja mondani, hogy milyen verziójú apache fut a szerveren, a nessus viszont a már sokszor emlegetett adatbázisából megnézi, hogy milyen támadások ismertek az adott verzióra és pl. javasolja, hogy a HTTP1.1-es buffer overrun lehetőségét patcheljük ki.

- P2P alkalmazások vizsgálata. A P2P alkalmazások súlyos sec. hole-okat jelenthetnek egy rendszerben, ugyanis egy tipikus P2P alkalmazás a Knoppix image-ek letöltése közben számtalan kimenő és bejövő kapcsolatot kezel, amiken váratlan betolakodók is jöhetnek, ha a szoftver nem megfelelően van megírva. Másrészt pedig bizonyos környezetben már az ilyen alkalmazások puszta használata is tiltott lehet (pl. egy vállalatnál vagy egy gimnázium géptermében), a Nessus pedig az ilyen szoftverek ellen vívott küzdelem lángoló kardja is lehet.

- Windows. A Nessus adatbázisába belekerülnek a Microsoft Bulletinjei, így adott esetben segítséget nyújthat a hálózaton működő, nem kellően update-elt Xp-k megtalálásához. Megmondja például azt, hogy fut-e a crackerek körében roppantul kedvelt pcAnywhere a gépen - hogy aztán ezzel az információval ki mihez kezd, az már egyéni személyes ízlésére van bízva.

Használat

Kapcsolódva a szerverhez egy sereg lehetőségünk van arra, hogy a célpont sebezhetőségeit felderítsük: tudja az nmap támadástípusait (lásd feljebb), azonkívül egy csomó egyéb opciót is, ezeket mind nem fogjuk felsorolni; mindenki próbálgassa őket saját maga.

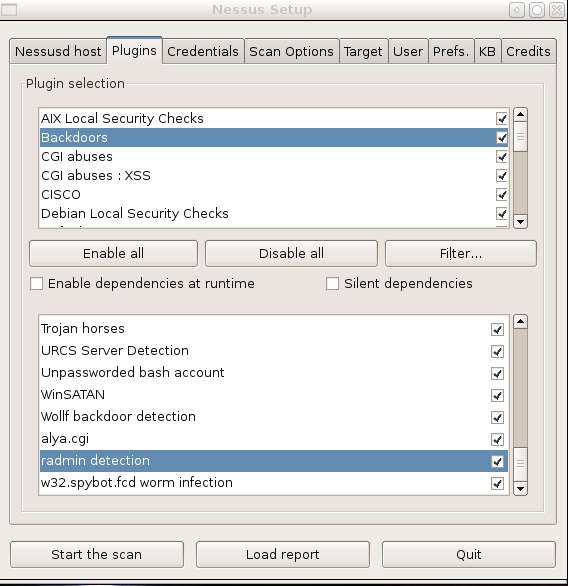

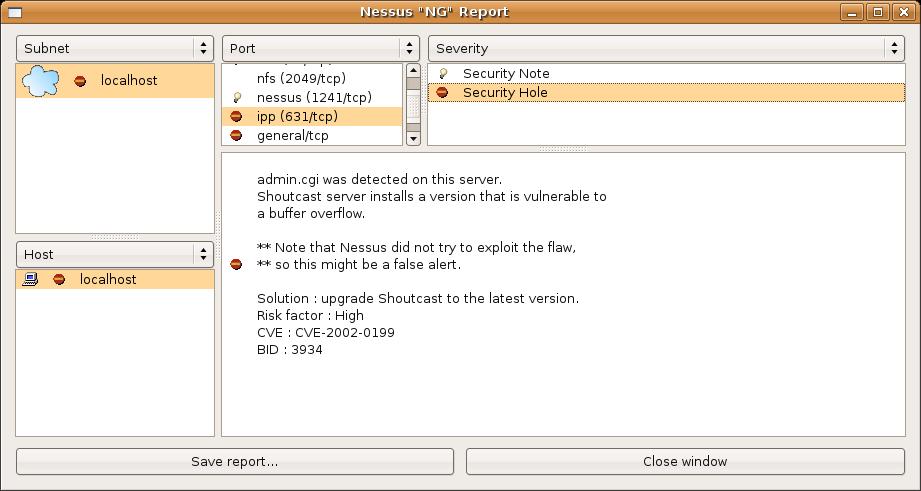

Ha ráuszítjuk egy hosztra, végigszkenneli a portjait, aztán beállítástól függően egyéb teszteket is elvégez. Ezek eredményeképp egy grafikus összesítést kapunk a célponton talált sebezhetőségekről és azok kijavításának módjairól. A plugineket egyébként ki-be lehet kapcsolgatni attól függően, hogy mire vagyunk kíváncsiak - pl. egy hipotetikus cracker a vállalat gépeit végigszkennelve első körben leginkább a futó szolgáltatások után kutat és minél inkább szeretne rejtve maradni, így kikapcsolhatja azokat a pluginokat, amelyek nagy forgalmat generálnak.

A Prefs fülön tudjuk állítgatni a scan paramétereit. Legnagyobbrészt az nmap-nál már ismertetett lehetőségek köszönnek vissza, lsd. feljebb. Ha befejeződött mind a portscan, mind a pluginok által történő tapogatózás, ízléses, grafikus összesítést kapunk, valahogy így: